10年の蓄積を経て浮上した「ゼロトラスト」

企業社会に急速に浸透する「ゼロトラスト(Zero Trust)」。

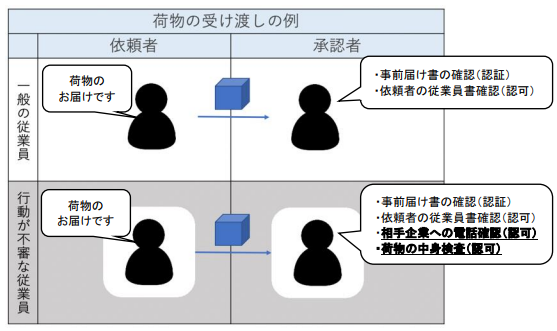

情報セキュリティの領域では、今もっとも注目度が高いキーワードと言っていいでしょう。直訳すると「信頼はゼロ」。社内ネットワークの中は安全という意識を改め、すべての場所、すべての機器を危険と認識し、通信が発生するたびに正当性を確認検証するセキュリティの考え方です。

ゼロトラストモデルの認証イメージ

出典:「ゼロトラスト導入指南書」(IPA:情報処理推進機構)

企業ネットワークの設計と運用体制を刷新する方法論ですが、ゼロトラストの考え方自体は、新しいものではありません。社内ネットワークをファイアウォールなどの機器で守る「境界防御」という従来からの方式は、1度侵入を許すと被害が横に拡散してしまうという課題があり、2000年代に入った頃から限界が指摘されていました。

2004年にはジェリコフォーラムという米国の業界団体が非境界防御型のモデルを提示し、2010年になるとフォレスターリサーチ社が、今で言うゼロトラスト・ネットワークのコンセプトを提唱。ここを起点としても、10年以上の積み重ねがあることになります。

2020年代の起点は「NIST」の提起

フォレスターリサーチ社の発表当初から、ゼロトラストの考え方は支持されていましたが、社内システムの設計と運用が複雑になるため、なかなか実装は進みませんでした。また、今と比較すればですが、サーバーやセキュリティ機器の性能が十分には高くなかった点も、進展を妨げた要因の1つに挙げられるでしょう。

2010年代の中期に入ると状況は変化します。企業システムのクラウドシフトが進み、テレワークも浸透して、企業の情報資産とワークスペースは社内から社外にも拡散。境界防御だけでは守りきれなくなってきました。すべての企業は、何らかの形でゼロトラストのような考え方を採り入れ、個々のリソースをガードする必要に迫られたのです。

ゼロトラストは、機能を特化したソリューションやサービスではなくコンセプト、考え方です。2010年代後半から、各国の情報技術と関係する省庁、調査機関、セキュリティ企業などが方法論を提示し、市場は混乱状態にありましたが、1つの転機になったのが2020年6月にNIST(National institute of Standards and Technology:米国立標準技術研究所)が発表したゼロトラスト・アーキテクチャーに関する文書「NIST SP(Special Publication)800-207」です。

「NIST SP 800-207」 出典:NIST

混乱するセキュリティ市場への指針

NISTは科学技術分野の総合研究機関で、米国の政府機関とビジネスをする企業が守らなければならない基準を定めています。セキュリティに関しては「SP 800-171」を策定。日本の防衛省もこの内容を元に調達基準を制定するなど、NISTが発行する公式文書は、各国の政府機関、情報分野の業界団体、企業の活動に大きな影響を与えています。

国内では、2021年6月、IPA(情報処理推進機構)が「ゼロトラスト導入指南書」、金融庁では「ゼロトラストの現状調査と事例分析に関する調査報告書」を発表しましたが、いずれの文書もゼロトラストに関する概念と設計手法、用語などは「SP 800-207」をベースにしています。

ゼロトラストはまだ成熟した領域ではなく、いろいろな解釈とアプローチがあって、一般企業から見ると、情報が錯綜している感は否めません。この状況下でゼロトラストに関する共通基盤の形成を目的としたNISTの文書は、企業がゼロトラストを推進する上での有力な指針として機能していくでしょう。

骨子は「ゼロトラスト 7原則」

「SP 800-207」は、ゼロトラストのアーキテクチャ、考え方を示したもので、実装のレベルまで踏み込んだものではありません。文書の性質上、概念的な内容も多いのですが、コアとなる要素は7項目から成るゼロトラストの基本原則(原文ではtenet)を示した部分です。ここから先は、各原則のポイントを抽出してみましょう。

---------------------------------------

◇ゼロトラストの原則(Tenets of Zero Trust)

原則1.すべてのデータソースとコンピューティングサービスをリソースとみなす

原則2.ネットワークの場所に関係なく、すべての通信を保護する

原則3.企業リソースへのアクセスは、セッション単位で付与する

原則4.リソースへのアクセスは、クライアントID、アプリケーション/サービス、リクエストする資産の状態、その他の行動や環境の属性を含めた動的ポリシーから決定する

原則5.すべての資産の整合性とセキュリティ動作を監視し、測定する

原則6.すべてのリソースの認証と許可を動的に行い、アクセスが許可される前に厳格に実施する

原則7.資産、ネットワークインフラ、通信の状況について、可能な限り多くの情報を収集し、セキュリティ態勢の改善に利用する

---------------------------------------

原則1.すべてのデータソースとコンピューティングサービスをリソースとみなす

一般企業では、製造、販売、財務、コミュニケーションなど、さまざまな業務領域で情報システムが稼動しています。システムの形態としては、オンプレミス、SaaSなどのクラウドサービス、IoT、個人の情報機器を業務に使用するBYOD(Bring Your Own Device)などもありますが、すべてのシステム/サービスをリソースと見なし、ゼロトラストの対象に含みます。

原則2.ネットワークの場所に関係なく、すべての通信を保護する

社内を安全、社外を危険とみなす境界防御重視の体制を見直し、すべての通信に対して検証を行うという考え方です。オンプレミスの社内サーバーから発信する通信も、外部のクラウドサービスを起点とするアクセスも、同じセキュリティ要件を満たす必要があります。

原則3.企業リソースへのアクセスは、セッション単位で付与する

この場合の「セッション」は、個々の通信の単位を示します。境界型の防御では、1度認証したデバイスに対しては、一定時間は社内ネットワークの情報機器へのアクセスを許可する形が多いのですが、ゼロトラストの環境では通信が発生する度に認証し、かつその処理を完了するために必要な最小限の範囲に絞ってアクセス許可を出します。

原則4.リソースへのアクセスは、クライアントID、アプリケーション/サービス、リクエストする資産の状態、その他の行動や環境の属性を含めた動的ポリシーから決定する

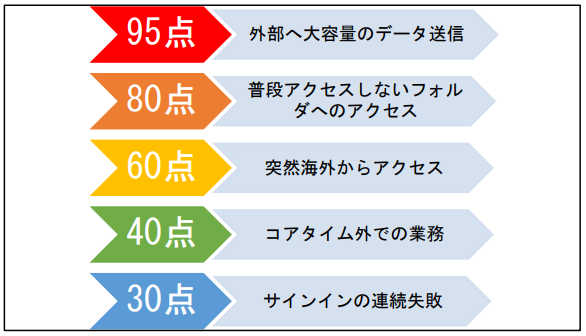

リソースへのアクセス許可は、動的に行うという内容です。IDとパスワードだけを使う認証は静的、1度許可した認証情報を持つデバイスに対しては、社内の別のフロアからでも、システムが攻撃を受けている最中でもアクセスを許可してしまいます。一方、動的な認証は、アクセス日時と場所、デバイスの状態(OSのバージョン、電子証明書など)、社内ネットワークの状況などをその都度数値化し、一定のスコアを超えたらアクセスを遮断するなどの方法で通信を保護します。

リスクをスコア化するイメージ

出典:「ゼロトラスト導入指南書」(IPA:情報処理推進機構)

原則5.すべての資産の整合性とセキュリティ動作を監視し、測定する

BYODを含めたすべての情報端末、アプリケーションは信頼できないものとし、継続的に監視すること。デバイスに問題が検出された際は、パッチ適用を実施、権限設定の変更、接続の遮断などの措置を取ります。

原則6.すべてのリソースの認証と許可を動的に行い、アクセスが許可される前に厳格に実施する

企業システムに属するすべてのリソースに対し、継続的に安全性を再評価することです。例えば、同一システムとの通信中でも、一定時間が経過した後や利用するファイルの切換時などのタイミングで、動的に認証を行います。アクセスが許可される前に“厳格に実施する”は、例えば、多要素認証の適用が考えられます。

原則7.資産、ネットワークインフラ、通信の状況について、可能な限り多くの情報を収集し、セキュリティ態勢の改善に利用する

情報システムのログを元に、セキュリティレベル、ネットワークのトラフィック、アクセス要求に関するデータを取得し、分析した結果を動的なセキュリティポリシーの設定と運用、セキュリティレベルの改善に役立てるという内容です。

難易度が高い理想的なゼロトラスト

7つの原則を集約すると、ゼロトラストとは、“すべて信用しない”というより、“すべての動作において認証を行う”、“毎回、状態を確認する”セキュリティモデルと表現した方が、実態に近いと言えるでしょう。

7原則を実装した「理想的なゼロトラスト」は、すべてのリソースへのアクセスに対し、その都度、認証と許可を、動的に行うネットワークです。機能のポイントは“動的な判断”で、実践するにはすべてのシステム、デバイスに対するリアルタイムの状態把握が欠かせません。すべてのリソースのステータス、通信が保護されている状態を可視化する機能も必要です。

このような“完璧”に近い防御体制の整備は容易ではありません。「SP 800-207」でも、ゼロトラストを構築する戦略によっては、7原則のすべてを完全には満たさないアーキテクチャもあり得るという点は記載されています。この場合、ある原則を完遂できないとしても、他の原則や既存のセキュリティ機器の機能でカバーし、社内ネットワーク全体でゼロトラストの考え方を実践していくことになるでしょう。

社内システムの状況に応じたアプローチを

「SP 800-207」には、1度のシステム更新では、ゼロトラストへの全面的な移行は困難である点も記されています。7原則を実践するための手法は1つではなく、例えば、エンドポイント機器の単位で安全対策を施すEDR、コンテンツの単位でデータを保護するDLP、クラウドの利用を管理するCASBなど、さまざまなシステム、ソリューションを組み合わせてアプローチすることになるでしょう。

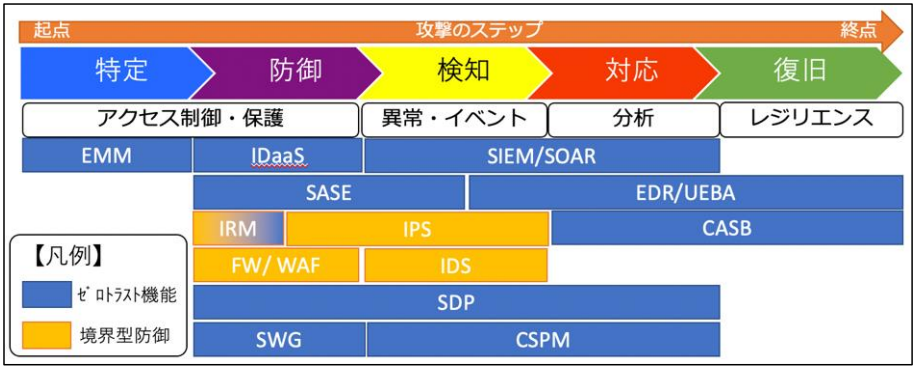

また、ここまでは“境界防御の限界”や“従来の境界防御と比べ~”などと記載してきましたが、ゼロトラストの整備に際しては、境界型の防御を排除しなければならないということはありません。企業システムには、次世代ファイアウォールや次世代アンチウイルスなど、ネットワーク監視の機能を持つさまざまなツールが実装されています。“すべての動作を認証する”というゼロトラストの理念をより効率的、より安価に実践するには、既存のリソースと新しいツールの組み合わせ、補強という視点からアプローチする発想も有効です。

境界型防御とゼロトラストのツールを組み合わせた例

出典:「ゼロトラスト導入指南書」(IPA:情報処理推進機構)

言うまでもなく、ゼロトラストは目的ではありません。目標とする地点は、企業の情報資産とワークスペースが拡散し、それを狙うサイバー攻撃が先鋭化していく中で、より安全な環境を構築・維持すること。多くの企業は、そのゴールに向けてシステムの補強を進める過程で、ゼロトラストの機能を実装していくという形で進めることになるでしょう。

10年の蓄積を経て浮上した「ゼロトラスト」

企業社会に急速に浸透する「ゼロトラスト(Zero Trust)」。

情報セキュリティの領域では、今もっとも注目度が高いキーワードと言っていいでしょう。直訳すると「信頼はゼロ」。社内ネットワークの中は安全という意識を改め、すべての場所、すべての機器を危険と認識し、通信が発生するたびに正当性を確認検証するセキュリティの考え方です。

ゼロトラストモデルの認証イメージ

出典:「ゼロトラスト導入指南書」(IPA:情報処理推進機構)

企業ネットワークの設計と運用体制を刷新する方法論ですが、ゼロトラストの考え方自体は、新しいものではありません。社内ネットワークをファイアウォールなどの機器で守る「境界防御」という従来からの方式は、1度侵入を許すと被害が横に拡散してしまうという課題があり、2000年代に入った頃から限界が指摘されていました。

2004年にはジェリコフォーラムという米国の業界団体が非境界防御型のモデルを提示し、2010年になるとフォレスターリサーチ社が、今で言うゼロトラスト・ネットワークのコンセプトを提唱。ここを起点としても、10年以上の積み重ねがあることになります。

2020年代の起点は「NIST」の提起

フォレスターリサーチ社の発表当初から、ゼロトラストの考え方は支持されていましたが、社内システムの設計と運用が複雑になるため、なかなか実装は進みませんでした。また、今と比較すればですが、サーバーやセキュリティ機器の性能が十分には高くなかった点も、進展を妨げた要因の1つに挙げられるでしょう。

2010年代の中期に入ると状況は変化します。企業システムのクラウドシフトが進み、テレワークも浸透して、企業の情報資産とワークスペースは社内から社外にも拡散。境界防御だけでは守りきれなくなってきました。すべての企業は、何らかの形でゼロトラストのような考え方を採り入れ、個々のリソースをガードする必要に迫られたのです。

ゼロトラストは、機能を特化したソリューションやサービスではなくコンセプト、考え方です。2010年代後半から、各国の情報技術と関係する省庁、調査機関、セキュリティ企業などが方法論を提示し、市場は混乱状態にありましたが、1つの転機になったのが2020年6月にNIST(National institute of Standards and Technology:米国立標準技術研究所)が発表したゼロトラスト・アーキテクチャーに関する文書「NIST SP(Special Publication)800-207」です。

「NIST SP 800-207」 出典:NIST

混乱するセキュリティ市場への指針

NISTは科学技術分野の総合研究機関で、米国の政府機関とビジネスをする企業が守らなければならない基準を定めています。セキュリティに関しては「SP 800-171」を策定。日本の防衛省もこの内容を元に調達基準を制定するなど、NISTが発行する公式文書は、各国の政府機関、情報分野の業界団体、企業の活動に大きな影響を与えています。

国内では、2021年6月、IPA(情報処理推進機構)が「ゼロトラスト導入指南書」、金融庁では「ゼロトラストの現状調査と事例分析に関する調査報告書」を発表しましたが、いずれの文書もゼロトラストに関する概念と設計手法、用語などは「SP 800-207」をベースにしています。

ゼロトラストはまだ成熟した領域ではなく、いろいろな解釈とアプローチがあって、一般企業から見ると、情報が錯綜している感は否めません。この状況下でゼロトラストに関する共通基盤の形成を目的としたNISTの文書は、企業がゼロトラストを推進する上での有力な指針として機能していくでしょう。

骨子は「ゼロトラスト 7原則」

「SP 800-207」は、ゼロトラストのアーキテクチャ、考え方を示したもので、実装のレベルまで踏み込んだものではありません。文書の性質上、概念的な内容も多いのですが、コアとなる要素は7項目から成るゼロトラストの基本原則(原文ではtenet)を示した部分です。ここから先は、各原則のポイントを抽出してみましょう。

---------------------------------------

◇ゼロトラストの原則(Tenets of Zero Trust)

原則1.すべてのデータソースとコンピューティングサービスをリソースとみなす

原則2.ネットワークの場所に関係なく、すべての通信を保護する

原則3.企業リソースへのアクセスは、セッション単位で付与する

原則4.リソースへのアクセスは、クライアントID、アプリケーション/サービス、リクエストする資産の状態、その他の行動や環境の属性を含めた動的ポリシーから決定する

原則5.すべての資産の整合性とセキュリティ動作を監視し、測定する

原則6.すべてのリソースの認証と許可を動的に行い、アクセスが許可される前に厳格に実施する

原則7.資産、ネットワークインフラ、通信の状況について、可能な限り多くの情報を収集し、セキュリティ態勢の改善に利用する

---------------------------------------

原則1.すべてのデータソースとコンピューティングサービスをリソースとみなす

一般企業では、製造、販売、財務、コミュニケーションなど、さまざまな業務領域で情報システムが稼動しています。システムの形態としては、オンプレミス、SaaSなどのクラウドサービス、IoT、個人の情報機器を業務に使用するBYOD(Bring Your Own Device)などもありますが、すべてのシステム/サービスをリソースと見なし、ゼロトラストの対象に含みます。

原則2.ネットワークの場所に関係なく、すべての通信を保護する

社内を安全、社外を危険とみなす境界防御重視の体制を見直し、すべての通信に対して検証を行うという考え方です。オンプレミスの社内サーバーから発信する通信も、外部のクラウドサービスを起点とするアクセスも、同じセキュリティ要件を満たす必要があります。

原則3.企業リソースへのアクセスは、セッション単位で付与する

この場合の「セッション」は、個々の通信の単位を示します。境界型の防御では、1度認証したデバイスに対しては、一定時間は社内ネットワークの情報機器へのアクセスを許可する形が多いのですが、ゼロトラストの環境では通信が発生する度に認証し、かつその処理を完了するために必要な最小限の範囲に絞ってアクセス許可を出します。

原則4.リソースへのアクセスは、クライアントID、アプリケーション/サービス、リクエストする資産の状態、その他の行動や環境の属性を含めた動的ポリシーから決定する

リソースへのアクセス許可は、動的に行うという内容です。IDとパスワードだけを使う認証は静的、1度許可した認証情報を持つデバイスに対しては、社内の別のフロアからでも、システムが攻撃を受けている最中でもアクセスを許可してしまいます。一方、動的な認証は、アクセス日時と場所、デバイスの状態(OSのバージョン、電子証明書など)、社内ネットワークの状況などをその都度数値化し、一定のスコアを超えたらアクセスを遮断するなどの方法で通信を保護します。

リスクをスコア化するイメージ

出典:「ゼロトラスト導入指南書」(IPA:情報処理推進機構)

原則5.すべての資産の整合性とセキュリティ動作を監視し、測定する

BYODを含めたすべての情報端末、アプリケーションは信頼できないものとし、継続的に監視すること。デバイスに問題が検出された際は、パッチ適用を実施、権限設定の変更、接続の遮断などの措置を取ります。

原則6.すべてのリソースの認証と許可を動的に行い、アクセスが許可される前に厳格に実施する

企業システムに属するすべてのリソースに対し、継続的に安全性を再評価することです。例えば、同一システムとの通信中でも、一定時間が経過した後や利用するファイルの切換時などのタイミングで、動的に認証を行います。アクセスが許可される前に“厳格に実施する”は、例えば、多要素認証の適用が考えられます。

原則7.資産、ネットワークインフラ、通信の状況について、可能な限り多くの情報を収集し、セキュリティ態勢の改善に利用する

情報システムのログを元に、セキュリティレベル、ネットワークのトラフィック、アクセス要求に関するデータを取得し、分析した結果を動的なセキュリティポリシーの設定と運用、セキュリティレベルの改善に役立てるという内容です。

難易度が高い理想的なゼロトラスト

7つの原則を集約すると、ゼロトラストとは、“すべて信用しない”というより、“すべての動作において認証を行う”、“毎回、状態を確認する”セキュリティモデルと表現した方が、実態に近いと言えるでしょう。

7原則を実装した「理想的なゼロトラスト」は、すべてのリソースへのアクセスに対し、その都度、認証と許可を、動的に行うネットワークです。機能のポイントは“動的な判断”で、実践するにはすべてのシステム、デバイスに対するリアルタイムの状態把握が欠かせません。すべてのリソースのステータス、通信が保護されている状態を可視化する機能も必要です。

このような“完璧”に近い防御体制の整備は容易ではありません。「SP 800-207」でも、ゼロトラストを構築する戦略によっては、7原則のすべてを完全には満たさないアーキテクチャもあり得るという点は記載されています。この場合、ある原則を完遂できないとしても、他の原則や既存のセキュリティ機器の機能でカバーし、社内ネットワーク全体でゼロトラストの考え方を実践していくことになるでしょう。

社内システムの状況に応じたアプローチを

「SP 800-207」には、1度のシステム更新では、ゼロトラストへの全面的な移行は困難である点も記されています。7原則を実践するための手法は1つではなく、例えば、エンドポイント機器の単位で安全対策を施すEDR、コンテンツの単位でデータを保護するDLP、クラウドの利用を管理するCASBなど、さまざまなシステム、ソリューションを組み合わせてアプローチすることになるでしょう。

また、ここまでは“境界防御の限界”や“従来の境界防御と比べ~”などと記載してきましたが、ゼロトラストの整備に際しては、境界型の防御を排除しなければならないということはありません。企業システムには、次世代ファイアウォールや次世代アンチウイルスなど、ネットワーク監視の機能を持つさまざまなツールが実装されています。“すべての動作を認証する”というゼロトラストの理念をより効率的、より安価に実践するには、既存のリソースと新しいツールの組み合わせ、補強という視点からアプローチする発想も有効です。

境界型防御とゼロトラストのツールを組み合わせた例

出典:「ゼロトラスト導入指南書」(IPA:情報処理推進機構)

言うまでもなく、ゼロトラストは目的ではありません。目標とする地点は、企業の情報資産とワークスペースが拡散し、それを狙うサイバー攻撃が先鋭化していく中で、より安全な環境を構築・維持すること。多くの企業は、そのゴールに向けてシステムの補強を進める過程で、ゼロトラストの機能を実装していくという形で進めることになるでしょう。